Comment Supprimer un Malware WordPress : Guide Complet

En raison de sa popularité, WordPress est devenu une cible courante des cyberattaques. En fait, 70 % des 40 000 sites Web WordPress figurant dans le Top 1 million d’Alexa sont vulnérables aux tentatives de piratage.

Parmi les signes les plus courants d’un site piraté figurent des pages Web défigurées, des liens vers des sites Web malveillants, des avertissements de la liste de blocage de Google et des écrans blancs de la mort.

Si l’une de ces indications apparaît sur votre site web, il a probablement été compromis ou infecté par un logiciel malveillant ou malware.

Une fois que vous avez confirmé que vous exploitez un site WordPress piraté, prenez les mesures appropriées pour le récupérer dès que possible. Continuez à lire car nous allons vous fournir les étapes pour supprimer manuellement les malware et virus d’un site Internet piraté. Nous aborderons également quelques-uns des meilleurs plugins de sécurité WordPress à choisir.

Sommaire

Comment supprimer manuellement un malware WordPress

Bien que la récupération d’un site WordPress piraté soit possible, le processus nécessite des connaissances techniques décentes en matière de maintenance et d’hébergement de sites Web.

Si le tutoriel suivant semble trop difficile pour vous, nous vous recommandons d’utiliser un plugin de suppression de malwares WordPress ou d’engager un spécialiste pour nettoyer votre site des virus .

Étape 1. Préparer la suppression des malwares WordPress

Tout d’abord, gardez à l’esprit que vous pouvez réparer votre site WordPress piraté. Bien que cela puisse prendre du temps et des efforts pour le récupérer, sachez que vous pouvez surmonter un tel incident.

Par conséquent, il est important de rester calme et de suivre la procédure de récupération appropriée.

Avant de supprimer les logiciels malveillants de votre site Web, suivez ces étapes de préparation pour garantir la sécurité de vos données :

1. Limitez l’accès au site Web

Si votre site WordPress présente des redirections malveillantes vers des sites Web louches et non sécurisés, il y a de fortes chances qu’il ait été piraté. S’il n’est pas contrôlé, votre site WordPress infecté peut inciter les visiteurs à accéder à des sites dangereux et à divulguer leurs données personnelles.

Restreindre l’accès à votre site aidera à limiter la propagation du malware caché qui l’infecte actuellement.

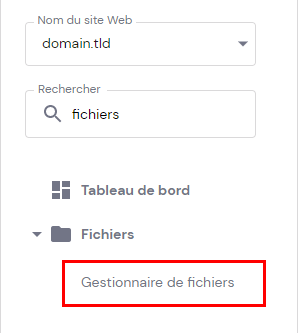

Effectuez cette étape en modifiant le fichier .htaccess via le gestionnaire de fichiers de votre panneau de contrôle d’hébergement ou à l’aide d’un client FTP tel que FileZilla. Dans ce tutoriel, nous utiliserons le gestionnaire de fichiers de Hostinger sur hPanel.

Voici comment procéder :

- Naviguez vers le Gestionnaire de fichiers sous la section Fichiers.

- Accédez au répertoire public_html et faites défiler la page pour localiser le fichier .htaccess. Si ce fichier n’est pas présent, créez un nouveau fichier .htaccess par défaut.

- Ajoutez cet extrait de code au fichier .htaccess pour bloquer tous les accès sauf le vôtre :

order allow,deny deny from all allow from [votre_adresse_IP])

- Enregistrez les modifications.

Conseil de pro

Assurez-vous que votre adresse IP est statique. Sinon, vous devrez mettre à jour le fichier .htaccess régulièrement.

2. Créez une sauvegarde

La création d’une sauvegarde du site piraté facilitera l’identification des malwares. En comparant les fichiers WordPress de la bonne sauvegarde avec ceux de la version post-piratage, vous serez en mesure de localiser le code malveillant beaucoup plus rapidement.

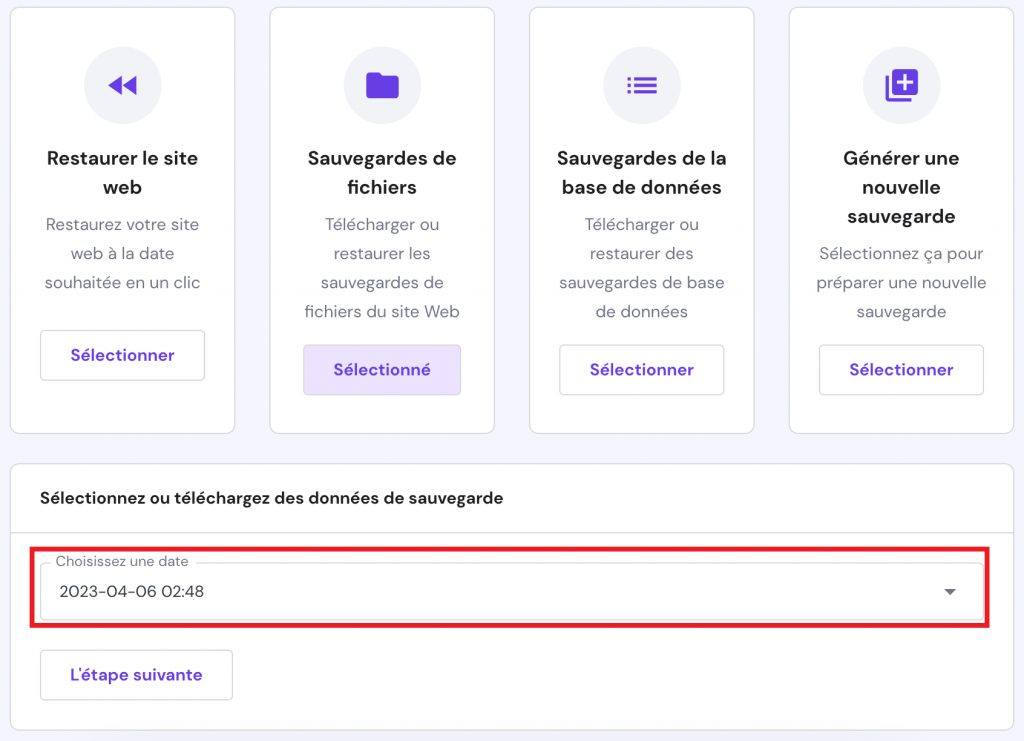

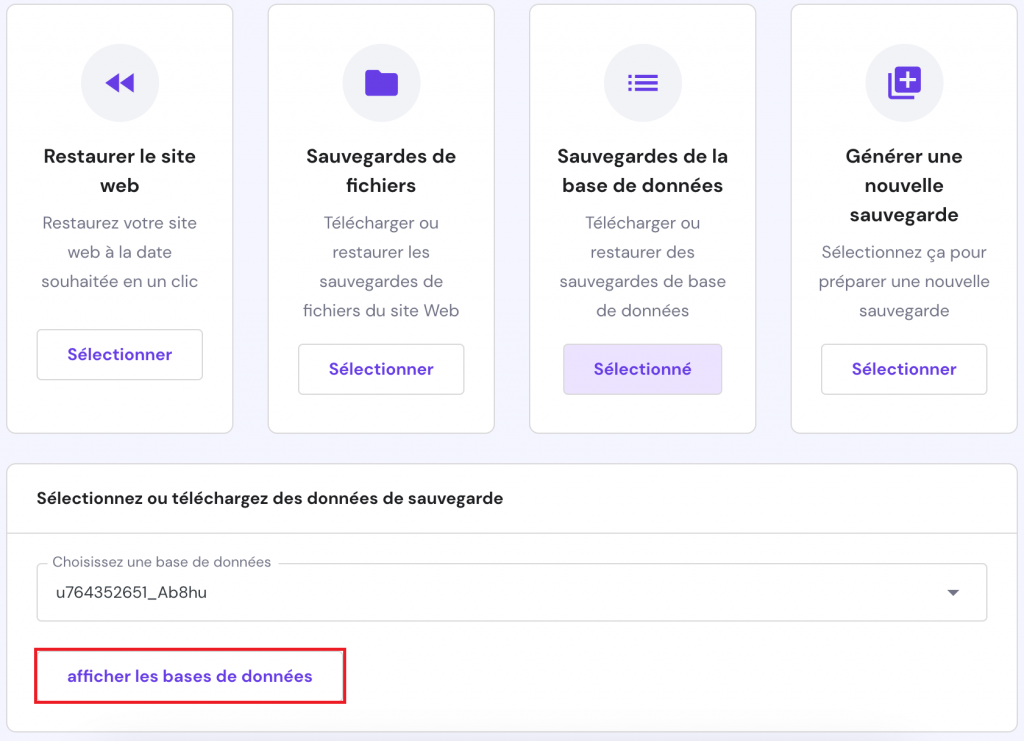

Suivez ces étapes pour sauvegarder les fichiers et la base de données de votre site WordPress en utilisant le système de sauvegarde et de restauration en un clic de Hostinger hPanel :

- Naviguez vers Sauvegarde sous la section Fichiers.

- Cliquez sur le bouton Sélectionner dans la section Sauvegardes de fichiers. Sélectionnez une date dans le menu déroulant et cliquez sur Étape suivante.

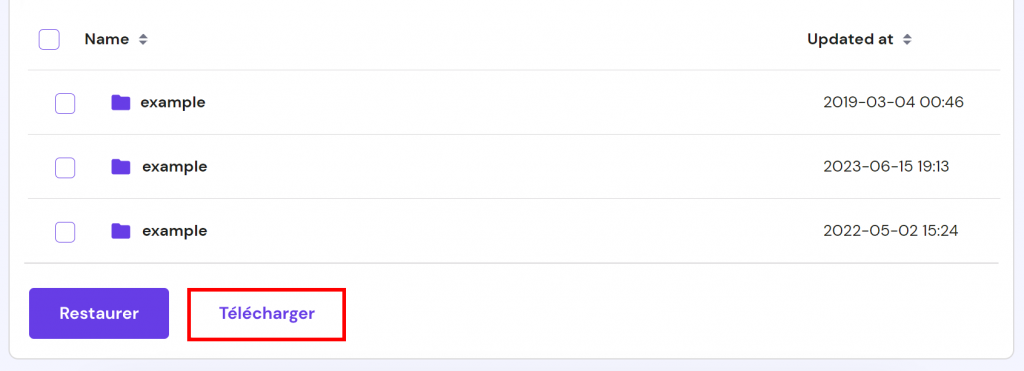

- Cochez la case en regard du domaine que vous voulez sauvegarder, puis sélectionnez Télécharger tous les fichiers.

- Une fois que le serveur a fini de préparer le téléchargement, cliquez sur Télécharger.

- Après avoir sauvegardé les fichiers de votre site web, faites de même pour votre base de données WordPress. Cliquez sur le bouton Sélectionner sous la section Sauvegardes de la base de données et choisissez la base de données souhaitée dans le menu déroulant. Si vous ne connaissez pas le nom de votre base de données WordPress, localisez-la d’abord.

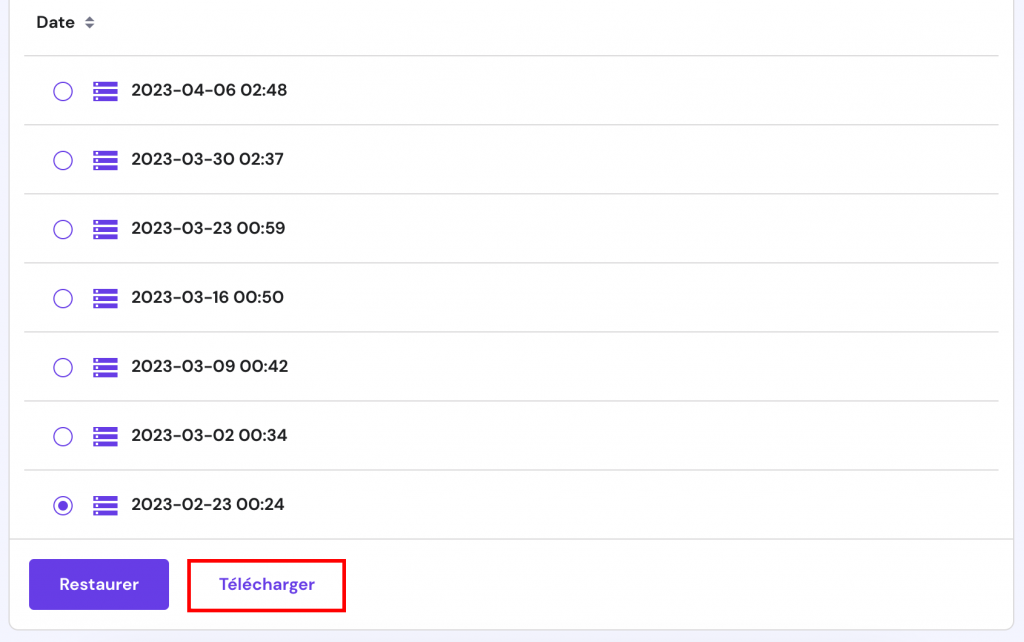

- Sélectionnez “Afficher les bases de données ” pour afficher les journaux de sauvegarde. Choisissez une date et cliquez sur Télécharger.

7. Une fois que le serveur a fini de préparer le téléchargement, cliquez sur Télécharger la sauvegarde.

3. Vérifier les sauvegardes disponibles

Cette étape devrait être facile pour ceux qui ont fait preuve de diligence raisonnable en tant qu’administrateurs de sites Web.

Si vous n’avez pas pu restaurer le site WordPress à l’aide du fichier de sauvegarde infecté, l’ancienne version peut servir de plan B. Il va vous permettre de récupérer les données antérieures au piratage et de recommencer beaucoup plus rapidement.

Sinon, nous vous recommandons de contacter votre hébergeur pour voir s’il dispose d’une sauvegarde des fichiers de votre site Web.

En fonction de votre hébergeur, il se peut que des fichiers de sauvegarde pré-piratage soient générés automatiquement. Hostinger, par exemple, offre des sauvegardes quotidiennes et hebdomadaires avec ses plans d’hébergement partagé.

4. Mettez à jour tous les mots de passe et les clés d’accès

De nombreux pirates utilisent des logiciels malveillants pour commettre des attaques par force brute afin de craquer les identifiants de connexion des comptes administrateurs. Le changement de vos mots de passe peut les ralentir et minimiser les chances qu’un autre risque de sécurité fasse des ravages sur votre site WordPress.

Veillez à utiliser des mots de passe forts et évitez de les réutiliser sur plus d’un compte à la fois. Il existe de nombreux générateurs de mots de passe en ligne, comme Secure Password Generator et Random Password Generator.

Ils peuvent vous aider à créer des mots de passe imprévisibles avec diverses combinaisons de lettres et de chiffres.

Ci-dessous se trouvent quelques-uns des comptes qui nécessitent une réinitialisation du mot de passe dès que possible :

- Compte d’hébergement – la plupart des fournisseurs d’hébergement, y compris Hostinger, mettent la fonction de changement de mot de passe sur la page d’information du compte.

- Comptes FTP – si vos comptes FTP sont compromis, les pirates pourront lancer des attaques par rebond FTP. Réduisez ce risque en changeant le mot de passe de vos comptes principal et secondaire.

- Comptes SSH – changez les mots de passe de vos comptes et configurez des clés SSH pour empêcher les pirates d’accéder aux données de votre site Web.

- Références WP-Admin – changez votre mot de passe d’administrateur et les références de connexion des autres comptes d’utilisateurs WordPress qui ont accès au backend de votre site.

- WP Salts – modifiez vos clés WordPress Salt pour que vos données de connexion restent hachées, renforçant ainsi votre compte WordPress contre les attaques par force brute.

Important! Si vous avez des comptes personnels avec le même mot de passe que votre site WordPress piraté, changez-les également.

5. Mettez WordPress à jour

39,3 % des sites WordPress piratés utilisent une version obsolète de WordPress. En maintenant votre CMS à jour, vous éliminez les vulnérabilités que les pirates peuvent exploiter pour attaquer votre site Web.

Voici une liste de contrôle des logiciels et des fichiers que vous devez mettre à jour :

- Version de WordPress – mettez à jour votre WordPress à la dernière version via l’onglet Mises à jour de votre Tableau de bord d’administration de WordPress. Les utilisateurs de Hostinger peuvent mettre à jour la version de leur site Web via le Tableau de bord hPanel.

- Thèmes et plugins – l’invite de mise à jour des plugins et thèmes WordPress obsolètes devrait apparaître dans la section Mises à jour. N’oubliez pas d’éliminer les problèmes de sécurité potentiels en supprimant les thèmes et plugins inutilisés.

- Version PHP – les utilisateurs de Hostinger peuvent changer leur version PHP via le menu Configuration PHP dans la section Avancé du Tableau de bord hPanel.

6. Vérifiez les modifications récentes et les accès

Les journaux de votre site WordPress gardent la trace de tout le trafic et des changements effectués sur le serveur. La vérification de l’activité suspecte dans les journaux au moment du piratage facilite l’identification des comptes malveillants et des fichiers infectés.

Tout d’abord, analysez vos journaux de modifications en exécutant la commande find sur SSH :

find . -type f -name '*.file_extension' -ctime n

Remplacez la valeur file_extension par le type de fichier que vous souhaitez vérifier. Nous vous recommandons de rechercher les fichiers JavaScript et PHP, car ces deux extensions de fichiers sont des cibles courantes d’injection de logiciels malveillants.

Ajoutez une valeur positive ou négative au caractère de remplacement n pour déterminer l’étendue de la recherche.

Par exemple, la commande SSH suivante affiche tous les fichiers PHP ajoutés ou modifiés il y a trois jours :

find . -type f -name '*.php' -ctime -3

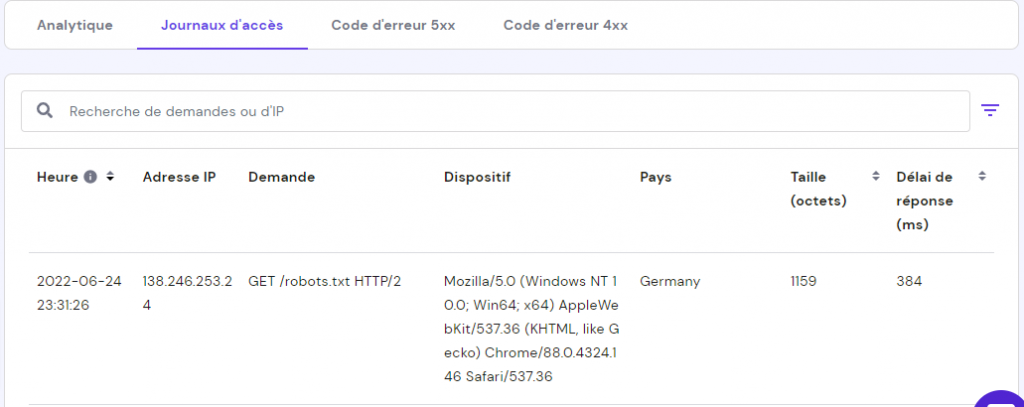

Quant aux journaux d’accès, les utilisateurs de Hostinger peuvent les vérifier via les journaux d’accès dans la section Site Web du Tableau de bord hPanel. Ouvrez l’onglet Journaux d’accès pour voir une liste des visites de votre site Web. Vous pouvez filtrer les résultats en fonction de la période choisie.

7. Supprimer les liens symboliques

Les liens symboliques ou symlinks sont des types de fichiers servant de raccourcis qui pointent vers un autre fichier ou répertoire.

Bien qu’ils fournissent plusieurs points d’accès, les pirates peuvent les exploiter pour lancer des attaques par lien symbolique et accéder à votre répertoire racine.

Exécutez cette commande via SSH pour déverrouiller les liens symboliques de vos fichiers et répertoires :

find . -type l -exec unlink {} \ ;

8. Réinitialiser les autorisations de fichiers et de dossiers

Limiter le nombre d’utilisateurs ayant un rôle d’administrateur est une excellente mesure de sécurité pour empêcher les pirates d’accéder aux fichiers confidentiels du site.

En cas de violation de la sécurité, nous vous recommandons de réinitialiser les autorisations de fichiers et de dossiers à leurs valeurs par défaut afin d’éliminer les utilisateurs de WordPress disposant de privilèges d’accès non valides.

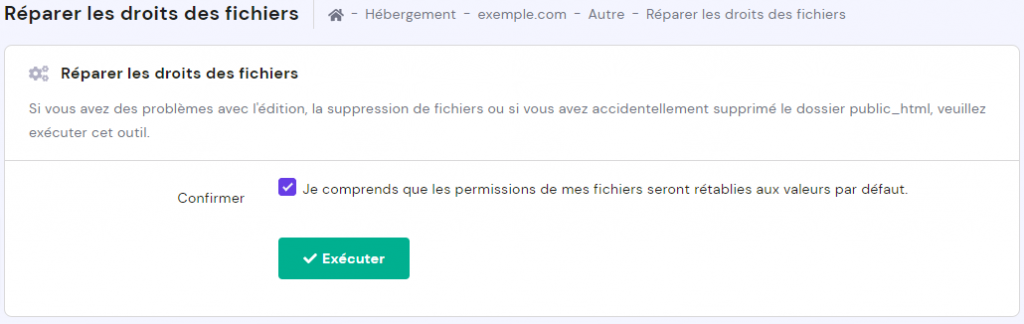

Les paramètres des autorisations de fichiers doivent être accessibles via le Tableau de bord de votre compte d’hébergement.

Les utilisateurs d’Hostinger peuvent y accéder via le menu Réparer les droits des fichiers dans la section Autre. Après avoir coché la case de confirmation, cliquez sur Exécuter pour définir toutes les autorisations de fichiers aux valeurs par défaut 644 pour les fichiers et 755 pour les dossiers.

Les autorisations de dossier recommandées 755 signifient que le propriétaire des fichiers de ces dossiers peut les lire, les écrire et les exécuter, tandis que les autres utilisateurs de WordPress ne disposent que des droits d’accès en lecture et en exécution.

9. Analysez votre PC avec un logiciel antivirus

La cyberattaque peut viser initialement votre site WordPress, mais rien ne dit que l’infection par le malware ne s’est pas propagée à votre PC.

L’analyse de votre PC à l’aide d’un logiciel antivirus vous aidera à éliminer une éventuelle infection par un logiciel malveillant et l’empêchera de compromettre votre matériel.

Voici quelques-unes des meilleures solutions antivirus dotées d’une fonction de recherche de malwares :

- McAfee

- ESET

- Norton Antivirus

- Bitdefender

Étape 2. Réinstallation des fichiers de base de WordPress

Après avoir couvert les prérequis, il est temps de réinstaller WordPress. Si vous avez encore accès à votre Tableau de bord WordPress, naviguez vers Mises à jour et cliquez sur le bouton Réinstaller maintenant.

Pour découvrir simplement et rapidement comment faire, regardez ce tuto vidéo de L’Académie Hostinger :

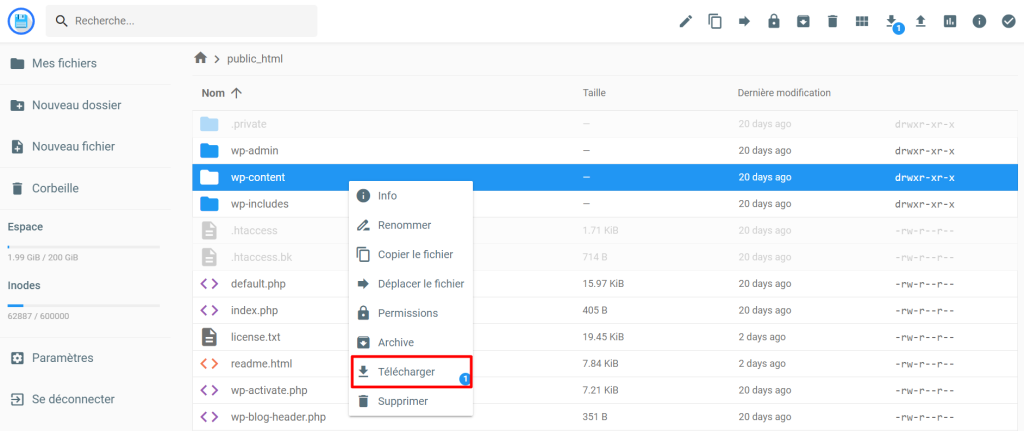

Sinon, vous pouvez utiliser un client FTP pour réinstaller manuellement les fichiers de base de WordPress. Voici les étapes que les utilisateurs de Hostinger doivent suivre :

- Établissez une connexion FTP à votre serveur Web.

- Localisez le dossier wp-content dans le répertoire racine, faites un clic droit dessus et sélectionnez Télécharger.

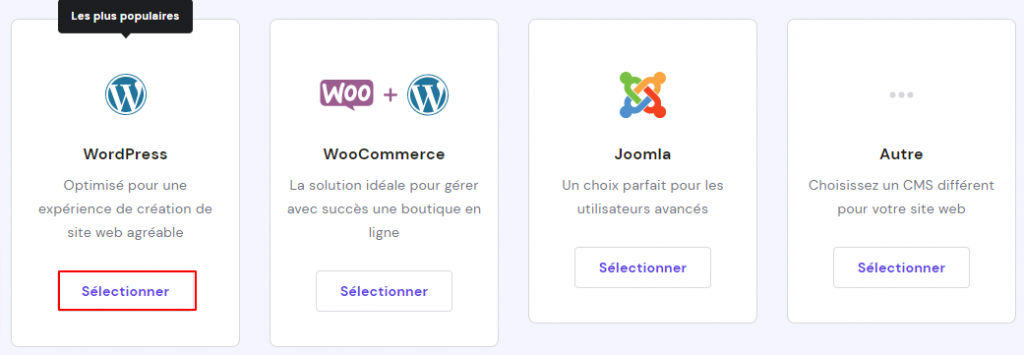

- Connectez-vous à votre Tableau de bord hPanel, accédez à Site web -> Installateur automatique. Sélectionnez l’option WordPress et remplissez les détails de l’installation. Veillez à cocher la case Écraser les fichiers existants.

- Retournez dans votre client FTP et rafraîchissez la liste des répertoires. Rechargez le dossier wp-content que vous avez téléchargé précédemment dans le répertoire racine. Cette étape vous permet de conserver vos fichiers de plugins et de thèmes.

Étape 3. Comparez l’installation WordPress infectée et l’installation WordPress propre

À ce stade, vous aurez à la fois des fichiers WordPress infectés et propres. Placez ces fichiers dans deux dossiers séparés et comparez leur contenu via votre client FTP. FileZilla possède une fonction de comparaison de répertoires que vous pouvez utiliser pour rationaliser le processus. Si vous avez beaucoup de fichiers à parcourir, envisagez d’utiliser Beyond Compare.

Portez une attention particulière aux fichiers JavaScript et PHP, qui sont des hôtes idéaux pour les malwares.

Ensuite, téléchargez autant de fichiers WordPress propres sur le site Web que nécessaire et vérifiez périodiquement si le site fonctionne correctement.

Vous pouvez également utiliser la commande diff en SSH pour comparer les dossiers infectés et propres :

diff -r wordpress-clean/ wordpress-infected/ -x wp-content

Soyez attentif à tous les fichiers qui ont été modifiés ou ajoutés récemment.

Étape 4. Supprimez les fichiers PHP des téléchargements

Comme les fichiers PHP malveillants peuvent être à l’origine du piratage de votre site, la suppression des fichiers PHP de votre dossier Uploads est une étape essentielle du processus de nettoyage d’un site WordPress compromis.

Vous pouvez le faire manuellement via un client FTP en localisant Uploads dans le dossier wp-content. La plupart des clients FTP comme FileZilla offrent une fonction de filtrage qui rendra ce processus facile. Une autre façon de le faire est d’utiliser la commande find en SSH :

find . -name "*.php"

Étape 5. Recherchez les backdoors dans vos fichiers

Les pirates peuvent intégrer des backdoors ou portes dérobées dans les fichiers pour créer des failles de sécurité sur votre site WordPress, il est donc important de supprimer tous les fichiers piratés qui en contiennent.

Les portes dérobées ressemblent souvent aux fichiers principaux de WordPress. wp-config.php et les fichiers dans les dossiers des plugins, des thèmes et des téléchargements sont les cibles les plus populaires des injections de portes dérobées.

Pour identifier les portes dérobées potentielles, vérifiez la présence de ces fonctions PHP dans vos fichiers :

- base64

- exec

- move_uploaded_file

- str_rot13

- gzuncompress

- eval

- stripslashes

- système

- assert

- preg_replace (avec /e/)

Utilisez la commande SSH suivante pour détecter tout fichier piraté situé dans vos répertoires :

find . -type f -name '*.php' | xargs egrep -i "(mail|fsockopen|pfsockopen|stream\_socket\_client|exec|system|passthru|eval|base64_decode) *)"

La commande suivante permet de localiser les fichiers images contenant des fonctions backdoor :

find wp-content/uploads -type f -iname '*.jpg' | xargs grep -i php

Enfin, utilisez la commande suivante pour localiser les iframes infectées

find . -type f -name '*.php'| grep -i '<iframe'

Important! Certains plugins utilisent ces fonctions dans leur fonctionnement, veillez donc à tester toutes les modifications apportées. Nous vous recommandons de télécharger les fichiers originaux des plugins et de comparer leur code avec les fichiers que vous avez téléchargés depuis le site piraté pour éviter de supprimer des fonctions essentielles.

Étape 6. Inspecter le fichier de la base de données SQL

Votre base de données n’est pas à l’abri des injections de logiciels malveillants. Après vous être assuré que le noyau de WordPress et les fichiers de contenu sont propres, l’étape suivante consiste à examiner de plus près votre base de données.

Tout d’abord, exportez votre base de données MySQL sous forme de fichier de sauvegarde .sql avec phpMyAdmin.

À l’aide d’un éditeur de texte comme Sublime, vérifiez que le fichier ne contient pas de contenu malveillant.

Ne supprimez pas les entrées suspectes de votre fichier de sauvegarde de base de données. Prenez plutôt note de leur emplacement et passez à l’étape suivante.

Étape 7. Examinez le code de chaque page et de chaque message

Au cours de cette étape, recherchez les entrées malveillantes dans vos articles, pages et sections de commentaires. Vérifiez leur historique de révision pour détecter toute activité suspecte.

Examinez de plus près les endroits où vous avez trouvé des entrées suspectes à l’étape 6. Supprimez tous les codes malveillants à l’aide d’un éditeur de texte et reformatez le contenu si nécessaire.

Pendant que vous y êtes, supprimez les messages de spam que vous avez trouvés pendant le processus de nettoyage.

Étape 8. Supprimez dans votre site Web les listes de blocage d’URL

À ce stade, votre site WordPress devrait être exempt de tout code malveillant. Il ne vous reste plus qu’à supprimer l’URL de votre site de la liste noire de Google.

Vous pouvez le faire via Google Search Console. Accédez à votre Tableau de bord d’administration et ouvrez l’onglet Sécurité et actions manuelles -> Problèmes de sécurité. Sélectionnez J’ai résolu ces problèmes -> Demander un examen pour que Google examine et réindexe votre site WordPress.

N’oubliez pas que Google peut prendre quelques jours pour traiter la demande de suppression de la liste de blocage.

Les meilleurs plugins de suppression des logiciels malveillants de WordPress

Vous avez appris les étapes nécessaires pour supprimer manuellement les logiciels malveillants des sites Web WordPress.

Si vous n’avez pas confiance en vos compétences techniques, envisagez d’utiliser un plugin de suppression de logiciels malveillants WordPress pour rationaliser le processus de nettoyage.

Vous trouverez ci-dessous trois des meilleurs plugins de sécurité WordPress parmi lesquels vous pouvez choisir. N’hésitez pas à choisir celui qui convient le mieux à vos besoins et préférences.

1. WordFence Security

Le scanner de logiciels malveillants WordPress de WordFence Security facilite la suppression des logiciels malveillants de votre site WordPress.

Le plugin comprend également une fonction d’analyse de sécurité programmée pour automatiser le processus, en gardant votre site WordPress sécurisé sans trop de micro-gestion de votre part.

Le plugin est livré avec un pare-feu d’application web – c’est un ajout précieux à la sécurité de votre site Web, bloquant le trafic malveillant et empêchant les attaques par force brute.

Il fonctionne en parallèle avec le scanner des malwares pour bloquer les requêtes qui incluent des scripts malveillants.

En outre, WordFence Security inclut des fonctions de sécurité de connexion telles que l’authentification à deux facteurs et reCAPTCHA. Le plugin vous permet également de bloquer les connexions utilisant des mots de passe d’utilisateurs compromis connus.

La mise à niveau vers WordFence Premium pour 99 à 950 dollars par an vous donnera accès à des fonctionnalités de blocage d’IP en temps réel et de blocage de pays.

Cela arrête toutes les demandes provenant d’adresses IP malveillantes ou de pays de votre choix.

Parmi les autres fonctions Premium notables, citons les mises à jour en temps réel des signatures de logiciels malveillants, les enquêtes et la suppression des logiciels malveillants, la suppression de la liste de blocage après un incident et le nettoyage de la sécurité des moteurs de recherche.

2. All In One WP Security & Firewall

Ce plugin de sécurité et de pare-feu WordPress offre des fonctionnalités de sécurité des comptes utilisateurs qui détectent les noms d’utilisateurs ” admin ” par défaut et les noms de connexion et d’affichage identiques. Il arrête l’énumération des noms d’utilisateur et favorise les mots de passe forts en fournissant un outil de renforcement de mot de passe.

La fonctionnalité de sécurité de la connexion et de l’enregistrement des utilisateurs s’accompagne d’une protection contre les attaques de force brute, de déconnexions forcées automatiques et d’un verrouillage IP.

Vous pouvez surveiller les activités du compte de tous les utilisateurs, y compris les tentatives de connexion échouées, et mettre certaines adresses IP sur une liste blanche.

Les autres fonctions de sécurité de WordPress comprennent la possibilité d’ajouter des préfixes WP personnalisés, des sauvegardes automatiques programmées de la base de données, des sauvegardes des fichiers .htaccess et wp-config.php, et un scanner de détection des modifications de fichiers.

Pour résumer All In One WP Security & Firewall est l’un des meilleurs plugins gratuits pour néttoyer et protéger votre site WordPress.

3. Sucuri Security

Comme le plugin de sécurité WordFence, Sucuri existe en version gratuite et premium. Le plugin gratuit offre des fonctionnalités de sécurité WordPress de base comme le contrôle de l’intégrité des fichiers, le renforcement de la sécurité et l’audit des activités, la recherche de logiciels malveillants à distance, le contrôle des listes de blocage et les actions de sécurité post-hack. Malheureusement, le pare-feu de site web est réservé aux utilisateurs premium.

La version premium coûte 199,99 $ à 499,99 $ par an et offre des suppressions illimitées de logiciels malveillants et de piratages par les experts en sécurité de Sucuri.

Tous les plans comprennent un pare-feu d’application web basé sur le cloud, des analyses de sécurité du site web toutes les 30 minutes à 12 heures et des rapports de base après le nettoyage.

Sucuri peut également vous avertir lorsque votre site WordPress est bloqué et soumettre une demande de suppression en votre nom.

La fonction d’amélioration de la vitesse du CDN améliorera votre classement dans les moteurs de recherche après une infection par un logiciel malveillant.

Recourir à un service de suppression des logiciels malveillants sur WordPress

Divers plugins WordPress offrent des fonctionnalités de premier ordre pour supprimer les logiciels malveillants des sites WordPress et les protéger contre de futures infections par des logiciels malveillants.

Cependant, lorsqu’il s’agit de logiciels malveillants complexes, l’aide d’un professionnel peut être nécessaire.

L’embauche de services de sécurité WordPress est recommandée si vous ne disposez pas de l’expertise technique nécessaire pour exécuter les processus expliqués ci-dessus.

Un expert en sécurité WordPress peut s’assurer que le processus de suppression des logiciels malveillants est effectué correctement.

En outre, vous pouvez lui demander de corriger les failles de sécurité de votre site WordPress, afin d’en optimiser les performances.

Les plateformes de freelance comme Upwork, Fiverr et Codeable hébergent des tonnes d’experts WordPress professionnels disponibles pour vous assister.

Voici quelques conseils pour vous aider à trouver un spécialiste de la suppression des virus et malwares sur WordPress :

- Rédigez une description de poste claire – cela vous aidera à définir les attentes, le budget et les compétences requises.

- Examinez attentivement les portfolios des candidats – en ayant un aperçu de l’expérience passée d’un candidat, vous aurez une meilleure idée de ses compétences, de son expertise et de sa capacité à remplir la tâche.

- Parcourez les avis des clients – assurez-vous que l’éthique de travail et le style de communication du candidat correspondent à vos préférences. Un bon exert devrait vous fournir des mises à jour régulières et être transparent sur l’ensemble du processus.

- Utilisez des références – demandez à vos amis ou à vos contacts de vous suggérer des experts de confiance avec lesquels ils ont travaillé.

Conclusion

La suppression des logiciels malveillants de votre site internet peut se faire de plusieurs façons.

Vous pouvez le faire manuellement si vous avez l’expertise technique et le temps nécessaire pour mettre en place le processus de nettoyage.

Les plugins de sécurité WordPress peuvent rationaliser le processus et ajouter des mesures de sécurité supplémentaires pour prévenir de futures attaques de logiciels malveillants.

Si tout échoue, vous pouvez faire appel à un expert en sécurité WordPress pour faire le travail à votre place.

Quelle que soit la méthode choisie, il est préférable d’agir dès que possible.

S’il est possible de récupérer un site Web piraté, la cyberattaque peut nuire à son classement dans les moteurs de recherche et à la réputation de votre marque si elle n’est pas corrigée.

Nous espérons que cet article vous a permis d’apprendre à détecter les logiciels malveillants sur votre site WordPress et à vous en débarrasser.

Nous vous souhaitons bonne chance !